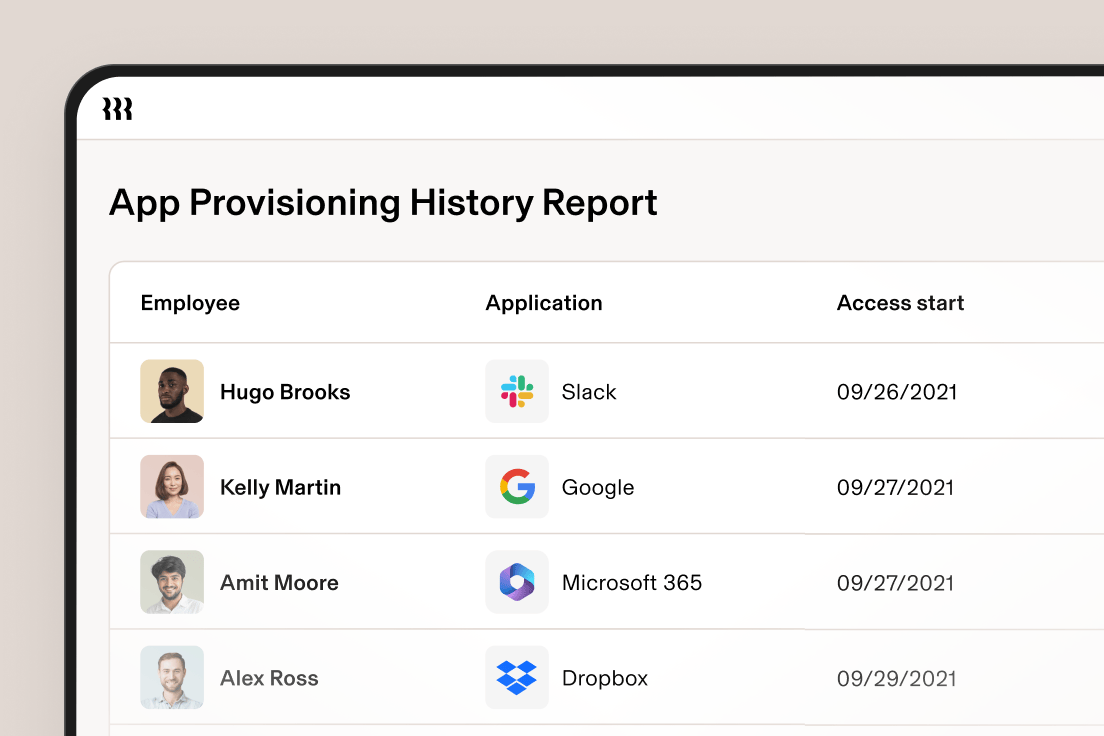

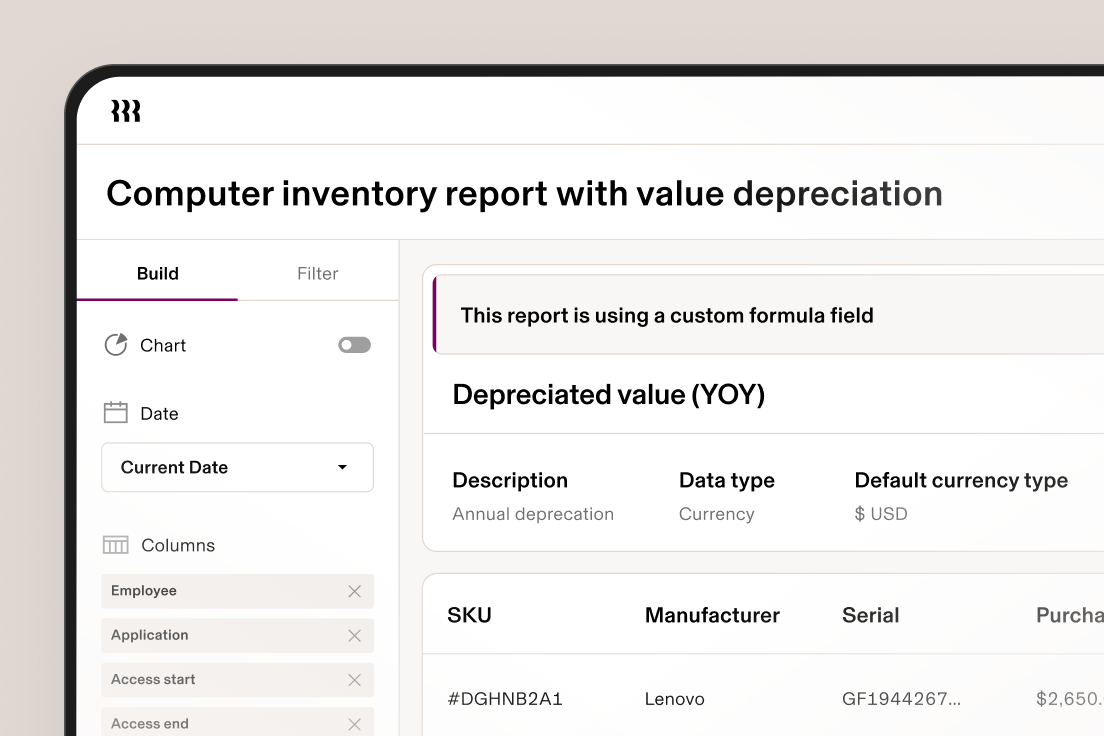

Die SOC 2-Compliance lässt sich im Handumdrehen belegen. Nutzen Sie dafür die Vorlagen von Rippling oder erstellen Sie eigene Berichte, in denen Sie beliebige Geräte- oder Benutzerattribute miteinander kombinieren.

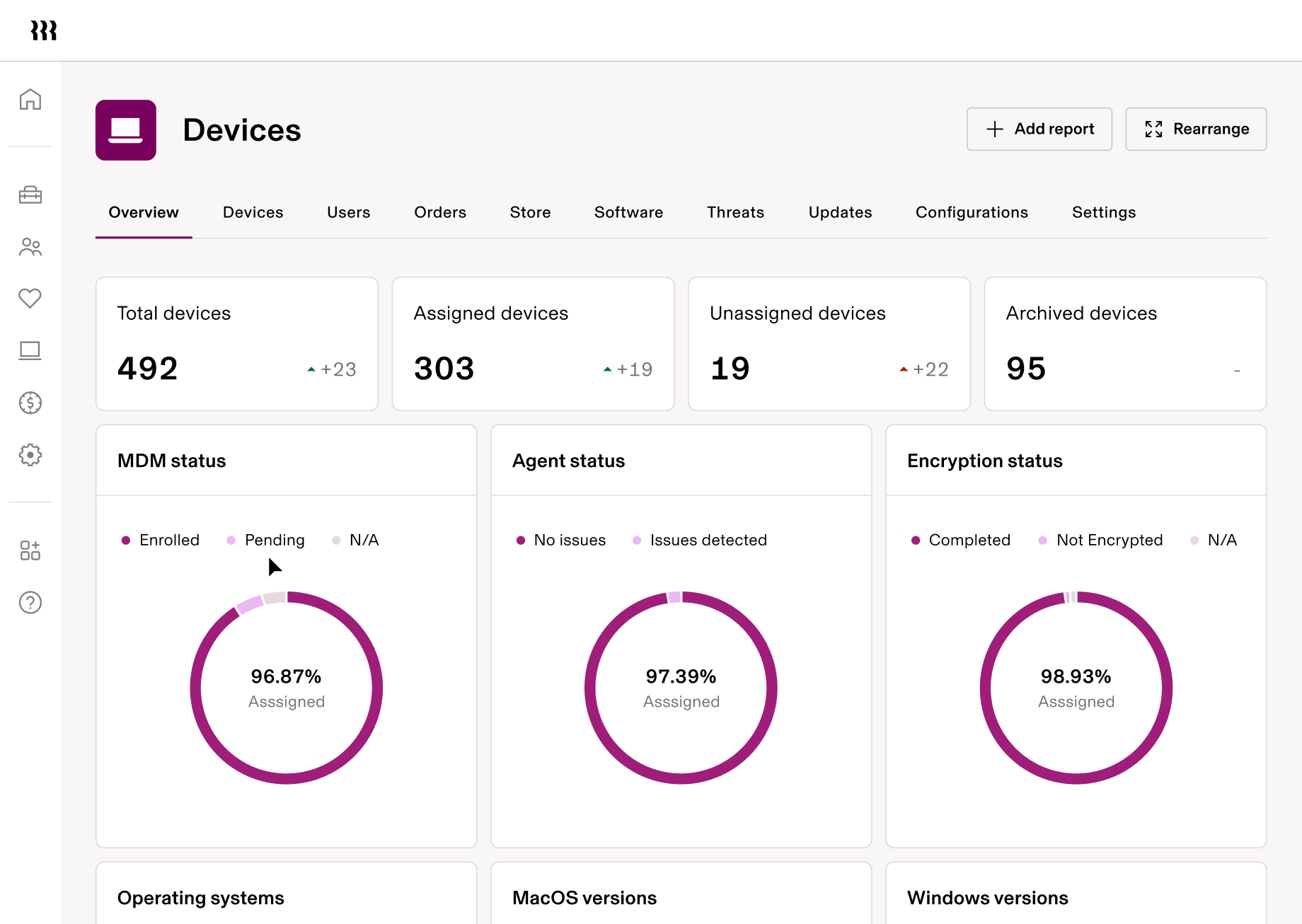

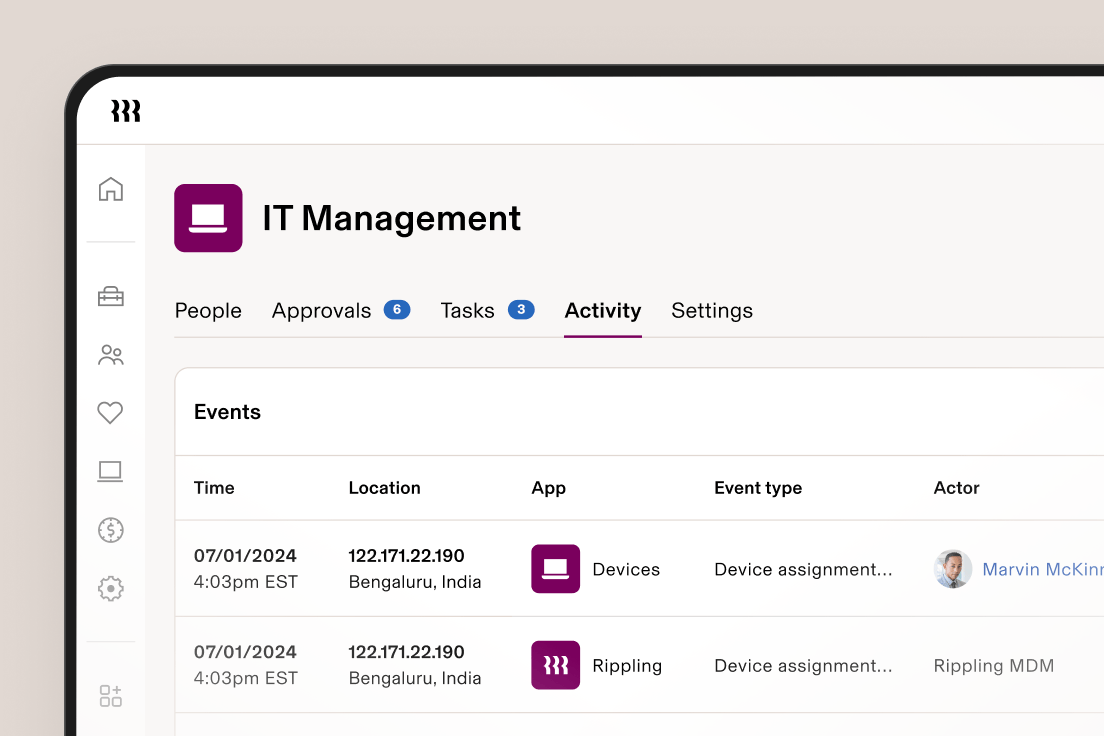

Alles hört auf Ihr Kommando: Über die Leitstelle behalten Sie alle Geräte und Benutzer im Blick, kennen alle Sicherheitsanforderungen und können die SOC 2-Compliance belegen.

Schnell das Sicherheitsniveau und den Status von Benutzern und Geräten checken – dazu müssen Sie nicht zwischen Anwendungen hin- und herwechseln. Berichte und Überprüfungen führen Sie ganz einfach an zentraler Stelle aus.

Die SOC 2-Compliance lässt sich im Handumdrehen belegen. Nutzen Sie dafür die Vorlagen von Rippling oder erstellen Sie eigene Berichte, in denen Sie beliebige Geräte- oder Benutzerattribute miteinander kombinieren.

Die Datenarchitektur von Rippling verknüpft alle Daten aus den Bereichen HR, IT und Finanzen nahtlos miteinander, ganz ohne manuellen Export, das mühevolle Zusammenführen von Tabellenblättern oder benutzerdefinierte Integrationen.

Rippling sorgt dafür, dass Sie immer Echtzeitzugriff auf erforderliche Daten haben. Anhand von detaillierten Benutzer- oder Geräteattributen und komplexen Berechnungen erfahren Sie bei Bedarf noch mehr.

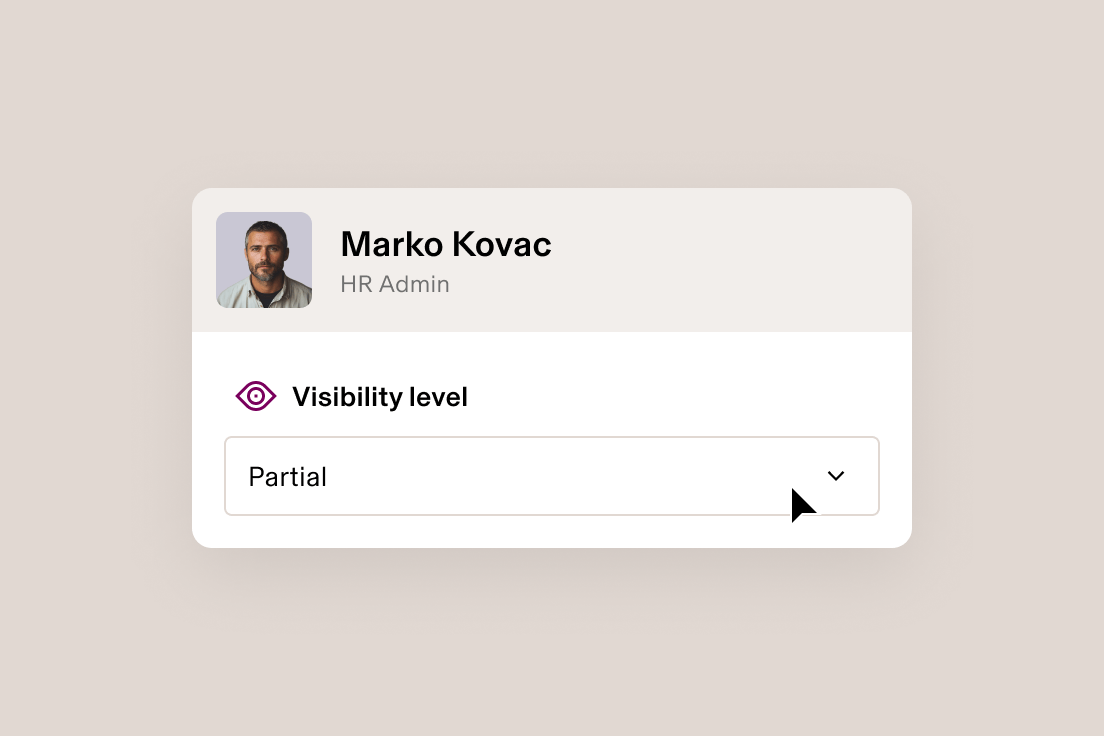

Mithilfe von rollenbasierten Berechtigungen erhält jeder automatisch den passenden Zugriff.

Ändert sich die Rolle eines Mitarbeiters, ändert sich auch seine Zugriffsebene, damit er weiterhin mit erforderlichen Daten arbeiten kann – zum Schutz aller anderen Daten.

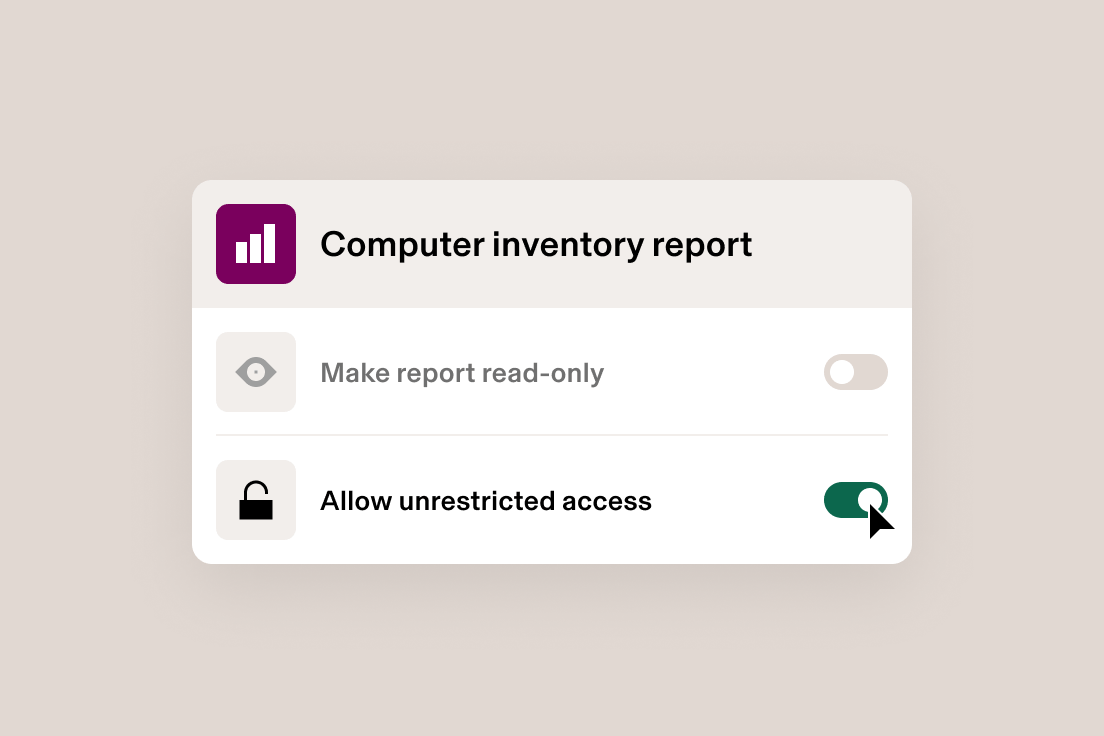

Dank flexibler Zugriffsregeln können Berichte in Rippling entweder nur für bestimmte Rollen oder für alle Mitarbeiter freigegeben werden.

Dank der Point-and-Click-Oberfläche von Rippling können Sie aufschlussreiche Berichte aus Daten Ihres gesamten Unternehmens erstellen.

Visualisieren Sie Ihre Daten, wie Sie möchten, z. B. mit Streu- und Blasendiagrammen, Verlaufskurven und vielem mehr.

Mit Rippling lassen sich große Datenmengen analysieren und in einer interaktiven Tabelle zusammenführen. So gewinnen sie fundierte Erkenntnisse.

Anhand von Feldern, Datensätzen oder Formeln können Sie Werte automatisch berechnen lassen und gewinnen so aussagekräftige Daten.

Vereinfachen Sie Ihre IT-Prozesse mit maßgeschneiderten Workflows, dynamischen Berechtigungen und Richtlinien sowie detaillierten Berichten zu Benutzern und Geräten.

In Rippling stehen mehrere Arten von gebrauchsfertigen Analysen zur Verfügung. Da sind zum einen „verbundene Berichte“, die aus Daten beliebiger Felder aus jeder App erstellt werden können, aber auch „benutzerdefinierte Berichte“, die flexibel genug sind, um praktisch alle Arten von Daten zu nutzen, die in Rippling nachverfolgt werden. Darüber hinaus gibt es „erweiterte Berichte“, die aus mehreren Datenmodulen oder Berichtsformeln bestehen.

Daten in Rippling zirkulieren sicher, da sie Zugriffskontrollmethoden wie diesen unterliegen: URLs, die nur zeitlich beschränkt und unter Einhaltung der Zugriffskontrolle geöffnet werden können, sowie die Nutzung abgesicherter Plattformen wie Jira, Salesforce oder Google Drive für Kundendaten. Rippling legt zudem großen Wert darauf, Dokumente als „VERTRAULICH“ zu kennzeichnen und Zugriffskontrollmaßnahmen umzusetzen, um nur denjenigen Mitarbeitern sensible Informationen bereitzustellen, die diese auch wirklich benötigen. Darüber hinaus etabliert Rippling ein Datenabgrenzungsprojekt zur Absicherung des Datentransfers über alle Kontaktpunkte hinweg. Es geht darum, ausschließlich vertrauenswürdigen Akteuren Zugriff auf in speziellen Netzwerken geschützte Ressourcen zu gewähren.

Mitarbeiter, denen mithilfe von konfigurierbaren Berechtigungen auf Feldebene Zugriff gewährt wurde, können in Rippling Berichte erzeugen. Da der Anteil der Mitarbeiter mit Zugriff auf die Daten von anderen in Rippling steigt, erhöht sich die Anzahl der Mitarbeiter, die „Workflows erstellen, Berichte erzeugen und mehr“ können.

Erfahren Sie, wie Rippling IT Ihnen dabei helfen kann, Ihre Identitäten, Geräte und Ihr Inventar auf einer einzigen Plattform zu verwalten.