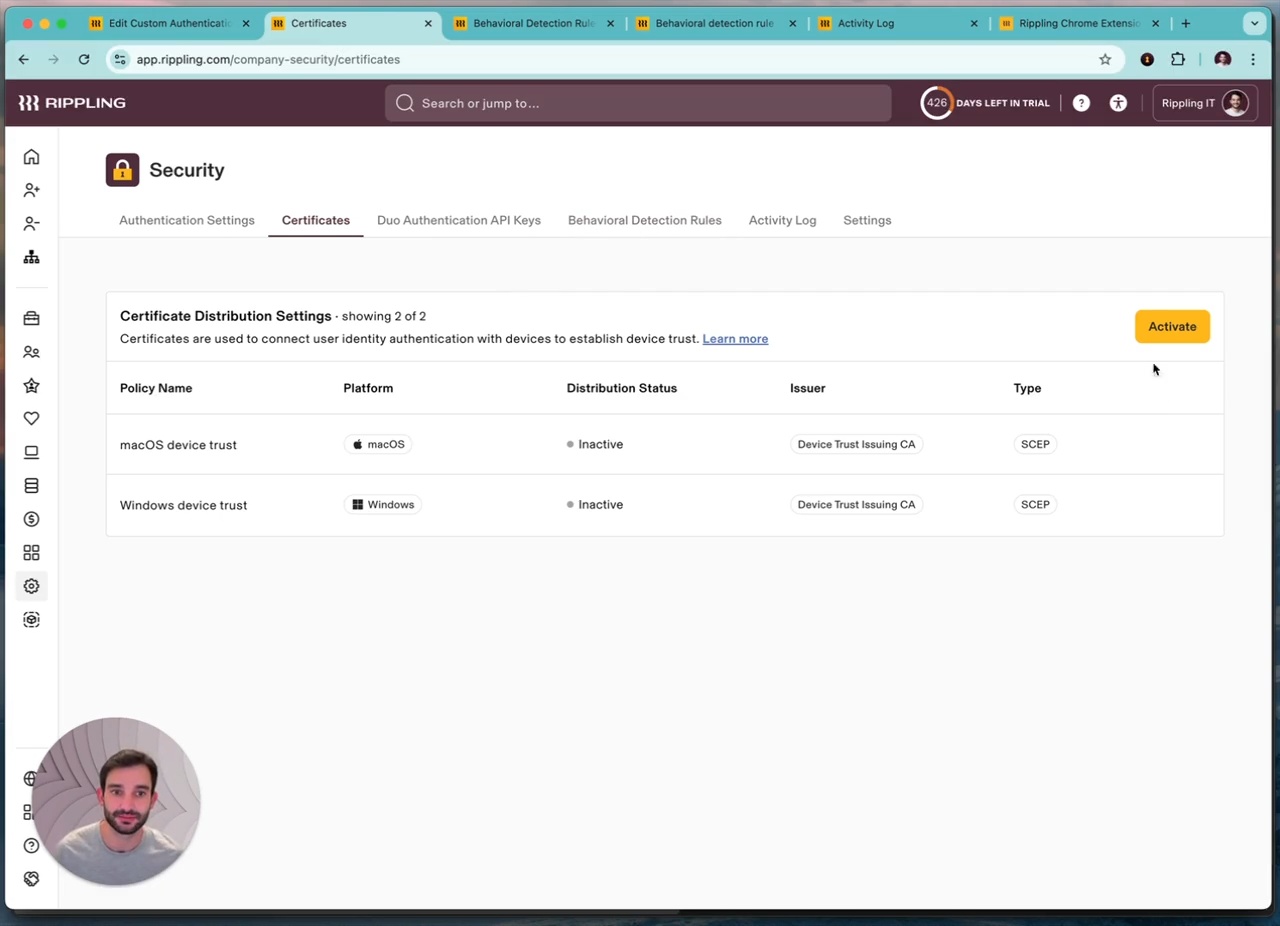

Dank nativer IAM- und MDM-Software in Rippling sind Protokolle, z. B. zur Vertrauenswürdigkeit von Geräten, in Minutenschnelle angepasst und bereitgestellt.

Bequem zu Zero Trust

Mit nur wenigen Klicks gewähren Sie Benutzern spezifischen Zugriff auf Unternehmensressourcen.

Auf einfachem Weg zu hochgradigem Schutz

Einfache Bereitstellung und Anpassung optimierter Sicherheitskontrollen – damit punktet Rippling, wenn es darum geht, den Schutz ohne Produktivitätseinbußen zu erhöhen.

Bedingte Zugriffsregeln wie abgestufte Zugriffskontrollen, rollenbasierte Multi-Faktor-Authentifizierung oder die Prüfung der Vertrauenswürdigkeit schützen Benutzer und Geräte und sind einfach einzurichten.

Benutzer- und Geräteattribute lassen sich beliebig kombinieren, um präzise Sicherheitsanforderungen und bedingte Zugriffsregeln einzuführen.

Die richtige Zugangsstufe zur richtigen Zeit – so werden Compliance-Vorgaben wie die der DSGVO oder SOC 2 immer eingehalten.

Erleben Sie Rippling IT in Aktion

Erfahren Sie, wie Rippling IT Ihnen dabei helfen kann, Ihre Identitäten, Geräte und Ihr Inventar auf einer einzigen Plattform zu verwalten.

Alle IT-Tools, die Sie brauchen, an einem Ort

Verwalten Sie den gesamten Benutzerlebenszyklus in einem System – mit umfassenden Tools für das Identitäts-, Geräte- und Inventarmanagement sowie mehr als 600 Integrationen – einschließlich benutzerdefiniertem SCIM und SAML.

Einfach alles analysieren, automatisieren und koordinieren

Viele „All-in-one“-Systeme bestehen aus zugekauften Modulen. Daten sind isoliert, Prozesse bleiben manuell. Rippling geht einen anderen Weg: Eine Plattform, die alle HR-, IT- und Finanzdaten Ihrer Mitarbeitenden in einem System vereint. Diese zentrale Datenbasis macht alles möglich – von Automatisierung bis zu Analysen in Echtzeit.

Häufig gestellte Fragen

Wann ist ein Gerät vertrauenswürdig?

Ein vertrauenswürdiges Gerät nutzt ein Zertifikat, das von Rippling ausgestellt wurde, mit einer Rippling-Rolle im Unternehmen verknüpft ist und weder abgelaufen noch ungültig ist.

Wie werden Geräte als vertrauenswürdig eingestuft?

Hierzu läuft ein mehrstufiger Prozess ab:

- Einheitliche IAM- und MDM-Konfiguration: Das integrierte Identitäts- und Zugriffsmanagement (IAM) und das Mobilgerätemanagement (MDM) von Rippling greifen ineinander, damit Sie die Vertrauenswürdigkeit von Geräten auf einer zentralen Plattform steuern können.

- Rollenbasierte Zertifikate: Implementieren Sie rollenbasierte Zertifikate zur Authentifizierung von Geräten und Benutzern. Lassen Sie nur Anmeldeversuche zu, die über per Rippling verwaltete Geräte erfolgen.

- Granulares Targeting: Erstellen Sie Richtlinien mit Super-Gruppen und Verhaltenserkennungsregeln, um genau festzulegen, welche Benutzer und externe Apps ihre Vertrauenswürdigkeit nachweisen müssen.

- Just-in-Time-Evaluierung: Geräte werden direkt beim Zugriffsversuch evaluiert, anstatt in regelmäßigen Abständen.

- Zertifikatsverwaltung: Die Verwaltung der Zertifikate erfolgt im Hintergrund, damit Benutzer nicht unterbrochen werden und die Authentifizierung schnell erfolgen kann. Rippling ist die Zertifizierungsstelle und stellt die Public-Key-Infrastruktur bereit, sodass Sie ganz ohne Wartungskosten skalieren können.

- Überwachung und Berichte: Überwachen Sie die Einführung, indem Sie Geräte-, Benutzer- und Zertifikatsdetails in Aktivitätsprotokollen und -berichten anzeigen.

- Gegen Phishing gewappnete Authentifizierung: Schützen Sie sich vor Phishing-Versuchen, indem beim Authentifizieren geprüft wird, ob die Anfrage von einem vertrauenswürdigen Gerät stammt.

Welches Tool für die Vertrauenswürdigkeit von Geräten ist am besten?

Am besten ist Device Trust von Rippling. Dieses Tool zeichnet sich durch optimierte Einrichtung, granulares Targeting und klare Einblicke aus. Dadurch haben IT-Admins nur minimalen Konfigurationsaufwand beim Durchsetzen von Vertrauenswürdigkeitsprüfungen.

Weshalb müssen Geräte vertrauenswürdig sein?

Es ist wichtig, die Vertrauenswürdigkeit von Geräten zu überprüfen, damit sichergestellt ist, dass Mitarbeiter nur verwaltete und ihnen zugewiesene Geräte benutzen, um auf Anwendungen von Dritten zuzugreifen. Die allgemeine Sicherheit steigt und das Risiko unbefugter Zugriffe sinkt, wenn jedes Gerät überprüft wird.