Personnalisez et déployez des protocoles, comme la confiance en un appareil, en quelques minutes au lieu d’en quelques semaines grâce au logiciel de GIA (Gestion de l’identification et de l’accès) et de gestion des appareils mobiles construit en mode natif.

Déployez facilement le modèle de zéro-confiance

Donnez aux bons utilisateurs le niveau d’accès approprié aux ressources de l’entreprise en quelques clics.

Mesures de sécurité avancées simplifiées

Facile à déployer et à personnaliser, Rippling vous aide à renforcer la sécurité grâce à des contrôles de sécurité simplifiés, sans gêner la productivité des employés.

Mettez en œuvre facilement des contrôles des accès, une authentification multifactorielle (AMF) basée sur le poste, une confiance en l’appareil et d’autres règles d’accès conditionnel pour veiller à la sécurité des utilisateurs et des appareils.

Déployez des exigences de sécurité précises et des règles d’accès conditionnel basées sur des attributs de l’utilisateur ou de l’appareil.

Respectez des normes de conformité comme la SOC 2 et la GDPR en fournissant toujours aux utilisateurs le niveau d’accès approprié en temps opportun.

Voir les détails techniques

Voir TI de Rippling en action

Voyez comment TI de Rippling peut vous aider à gérer les identités, les appareils et l’inventaire sur une seule plateforme.

Tous les outils TI dont vous avez besoin en un seul endroit

Contrôlez l’ensemble du cycle de vie de l’utilisateur dans un seul système entièrement intégré grâce aux outils de gestion de l’identité, des appareils et de l’inventaire, ainsi qu’à plus de 600 autres intégrations, y compris SCIM et SAML sur mesure.

Analysez, automatisez et orchestrez n’importe quoi

La plupart des logiciels « tout-en-un » sont des systèmes acquis. Comme ces modules sont déconnectés, vos données d’entreprise le sont aussi. Rippling adopte une approche de plateforme et conçoit des produits à partir d’une source unique de vérité pour toutes les données d’entreprise concernant les employés. Cette source de données riche et souple donne accès à un ensemble puissant de capacités.

Questions fréquentes

Qu’est-ce qu’un appareil de confiance?

Les appareils de confiance sont des ordinateurs au certificat valide émis par Rippling et affecté à un poste Rippling dans l’entreprise, qui ne sont pas expirés ni rendus invalides.

Comment pouvez-vous assurer que l’appareil est un appareil de confiance?

S’assurer que l’appareil est un appareil de confiance s’effectue en plusieurs étapes.

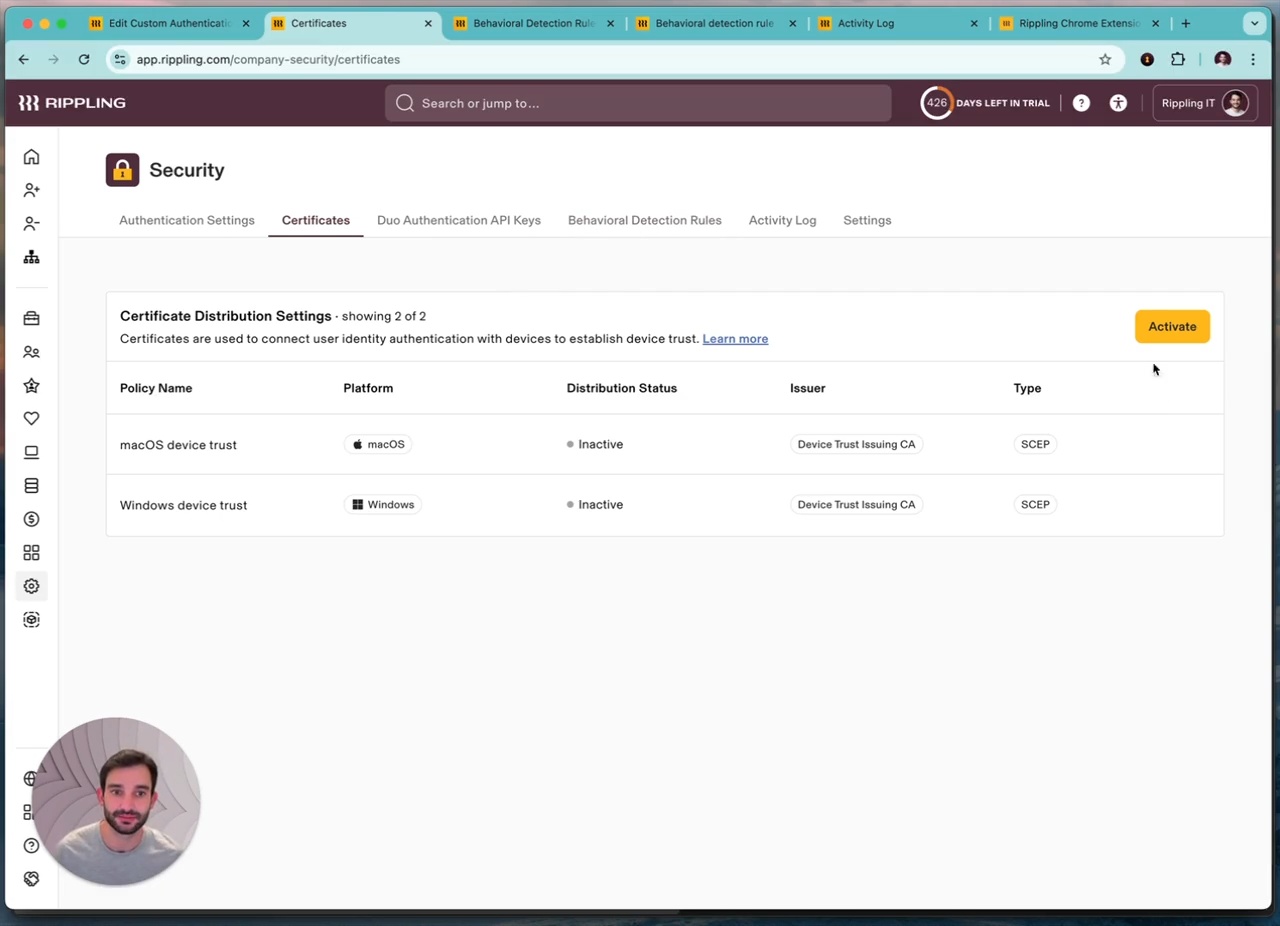

- Configuration unifiée GIA (Gestion de l’identification et de l’accès) et MDM (Gestion des appareils mobiles) : utilisez les systèmes intégrés de GIA (Gestion de l’identification et de l’accès) et de MDM (Gestion des appareils mobiles) de Rippling pour configurer la confiance des appareils depuis une seule plateforme.

- Certificats basés sur les postes : implémentez des certificats basés sur les postes pour authentifier les appareils et les utilisateurs. Assurez-vous que les tentatives de connexion proviennent d’appareils gérés par Rippling.

- Ciblage granulaire : Créez des politiques utilisant des supergroupes et des règles de détection comportementale pour préciser les utilisateurs et les applications tierces qui requièrent la confiance de l’appareil.

- Évaluation à la demande : utilisez l’évaluation à la demande (Just-In-Time, JIT) pour évaluer l’appareil au moment de l’accès plutôt que de façon périodique.

- Gestion des certificats : gérez les certificats de manière silencieuse afin de ne pas nuire à l’expérience utilisateur et de garantir une faible latence lors de l’authentification. Rippling agira en tant qu’autorité de certification et fournit une infrastructure à clés publiques (PKI) pour vous permettre de monter en charge sans coûts de maintenance.

- Surveillance et création de rapports : surveillez facilement le déploiement en affichant les détails de l’appareil, de l’utilisateur et du certificat dans les journaux d’activité et les rapports.

- Authentication résistante à l’hameçonnage : assurez-vous que les tentatives d’authentification résistent à l’hameçonnage en vérifiant qu’elles proviennent d’appareils de confiance.

Quel est le meilleur outil pour vérifier si un appareil est un appareil de confiance?

Le meilleur outil est Device Trust de Rippling. Il se configure facilement et offre un ciblage précis, ainsi qu’une visibilité complète, ce qui simplifie la vérification des appareils par les administrateurs des TI.

Pourquoi est-il important qu’un appareil soit un appareil de confiance?

Cela permet de s’assurer que les employés utilisent des appareils gérés et affectés par l’entreprise pour accéder à des applications tierces, ce qui renforce la sécurité et la conformité des appareils, en plus de réduire le risque d’accès non autorisés.