Politiques

Appliquez et automatisez les politiques de sécurité dans votre organisation

Créez, déployez et mettez facilement en application des politiques personnalisées pour l’ensemble des applications et des appareils.

Adopté par plus de 6 000 clients

Supergroupes

Appliquez automatiquement les politiques aux bons utilisateurs

Appliquez les politiques aux utilisateurs à l’aide des supergroupes. Ces groupes sont des listes de membres dynamiques que vous pouvez personnaliser à partir d’attributs tels que le service, la date de début ou le statut de sécurité. Si un employé déménage ou change de poste, ses politiques sont automatiquement mises à jour.

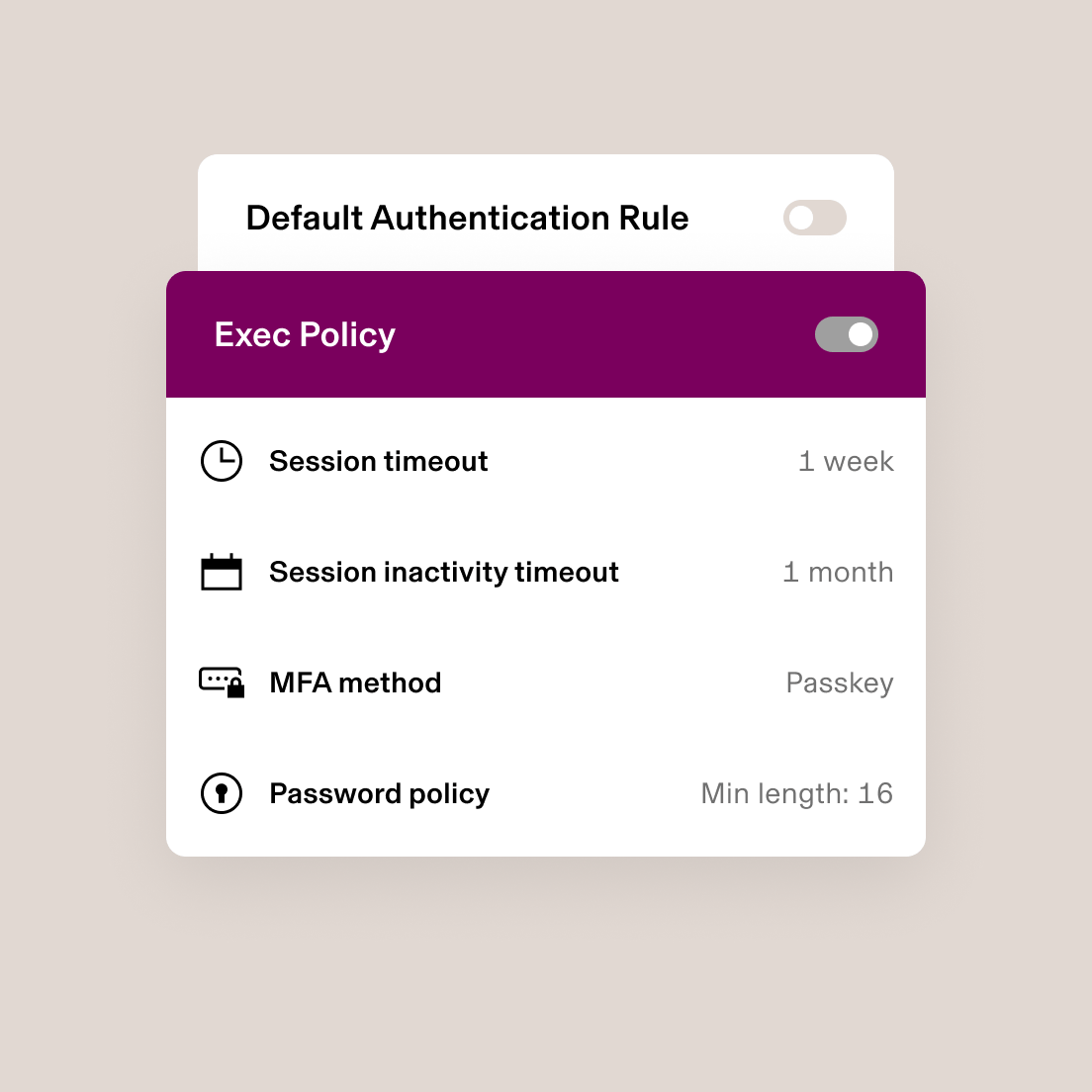

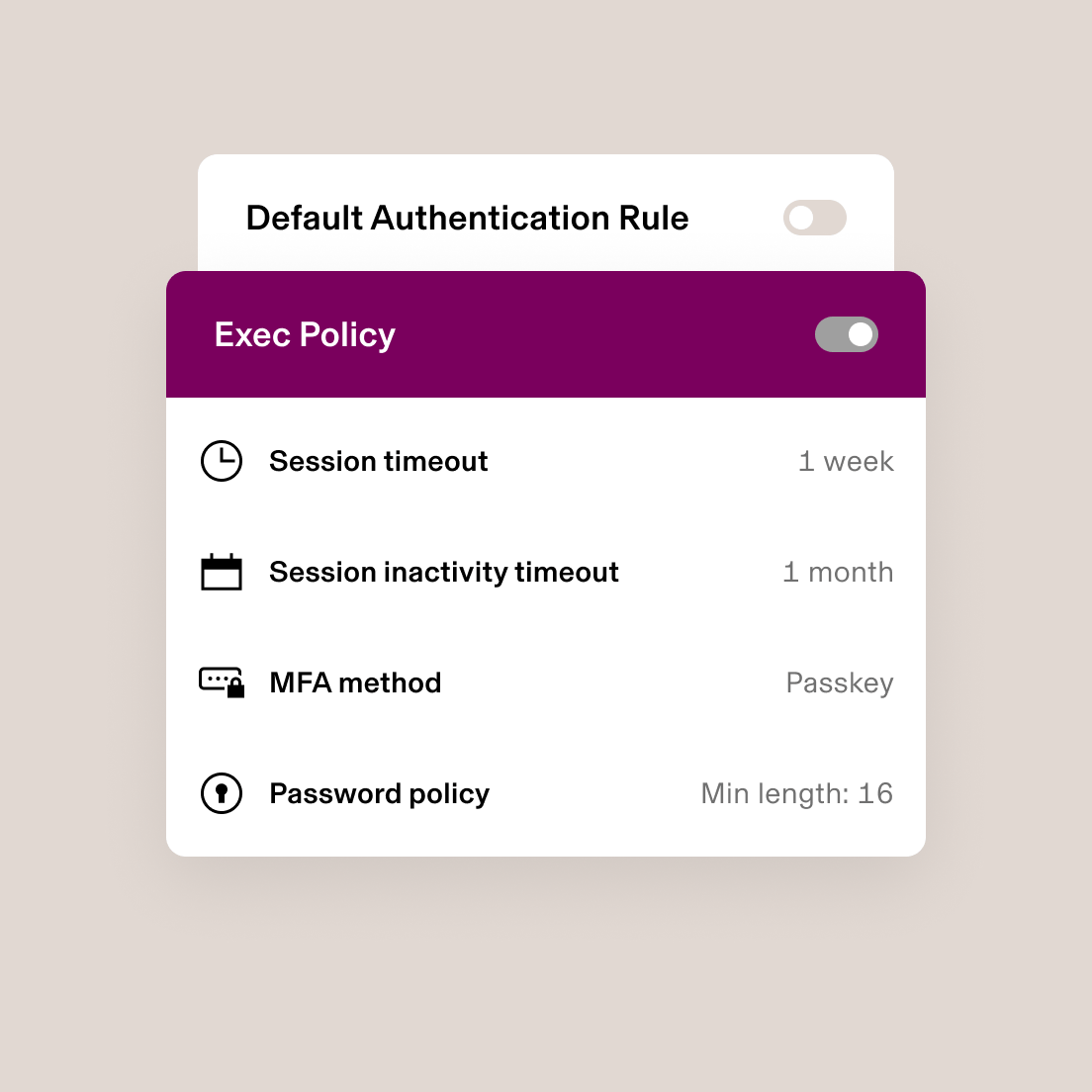

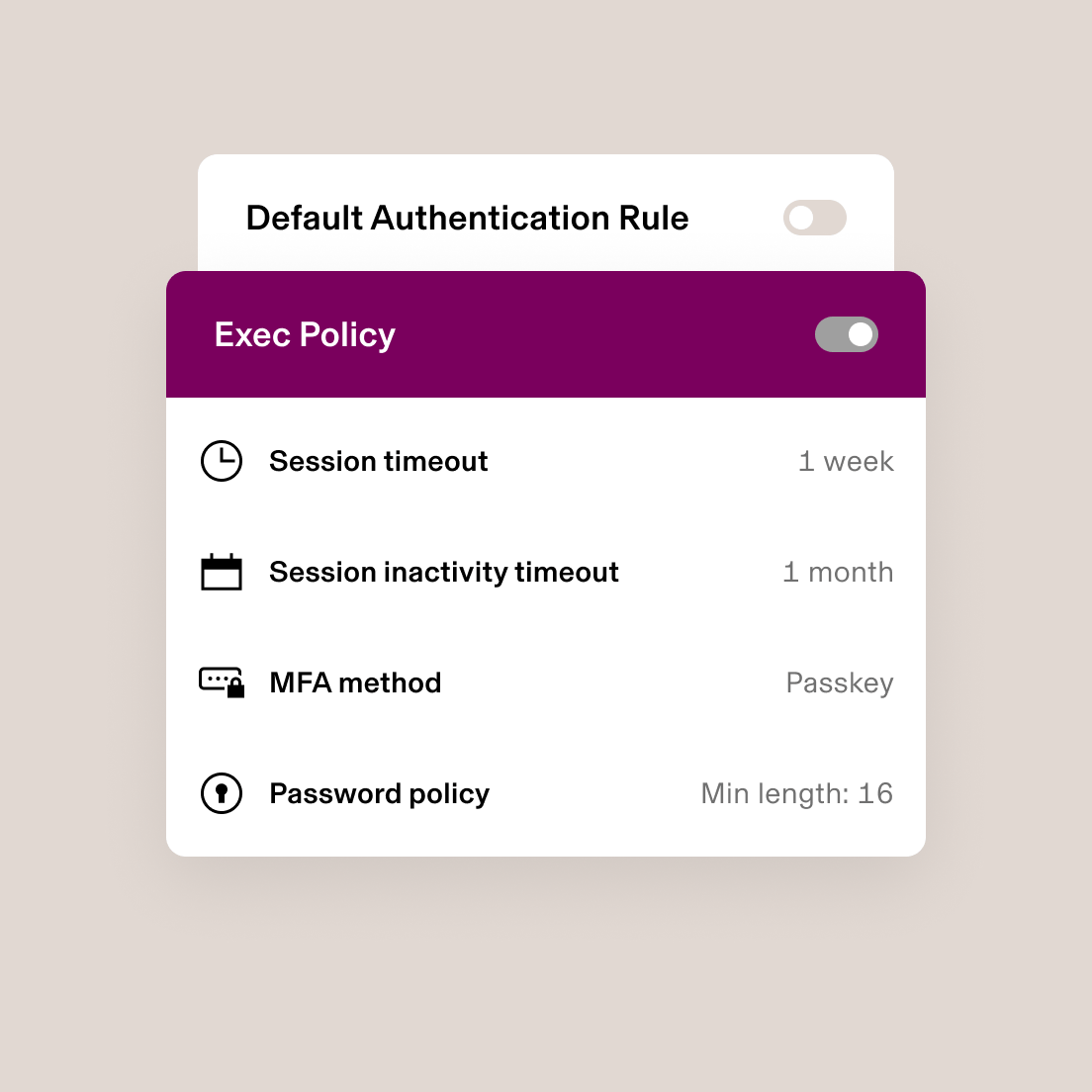

Création de politiques

Personnalisez les politiques pour répondre aux besoins de conformité

Rippling permet de satisfaire facilement les exigences en matière de conformité et de sécurité, c’est-à-dire d’appliquer vos politiques de façon dynamique, afin que vous n’ayez jamais à mettre à jour manuellement qui est associé à chacune des politiques.

Politiques d’accès

Politiques sur les appareils

Politiques de zéro-confiance

Mise en œuvre des politiques

Personnalisez les politiques en fonction de n’importe quel attribut

Assurez-vous que rien ne glisse entre les mailles du filet grâce à l’application automatisée des politiques selon tout attribut possible, comme le système d’exploitation de l’appareil, le poste de l’utilisateur, l’emplacement et plus encore.

Automatisation des politiques selon le poste

Mettez automatiquement à jour l’accès lorsque les postes changent

Avec Rippling, les bonnes politiques sont automatiquement mises en application lorsqu’un utilisateur passe à un nouveau poste ou à un supergroupe. Aucune action n’est requise de votre part.

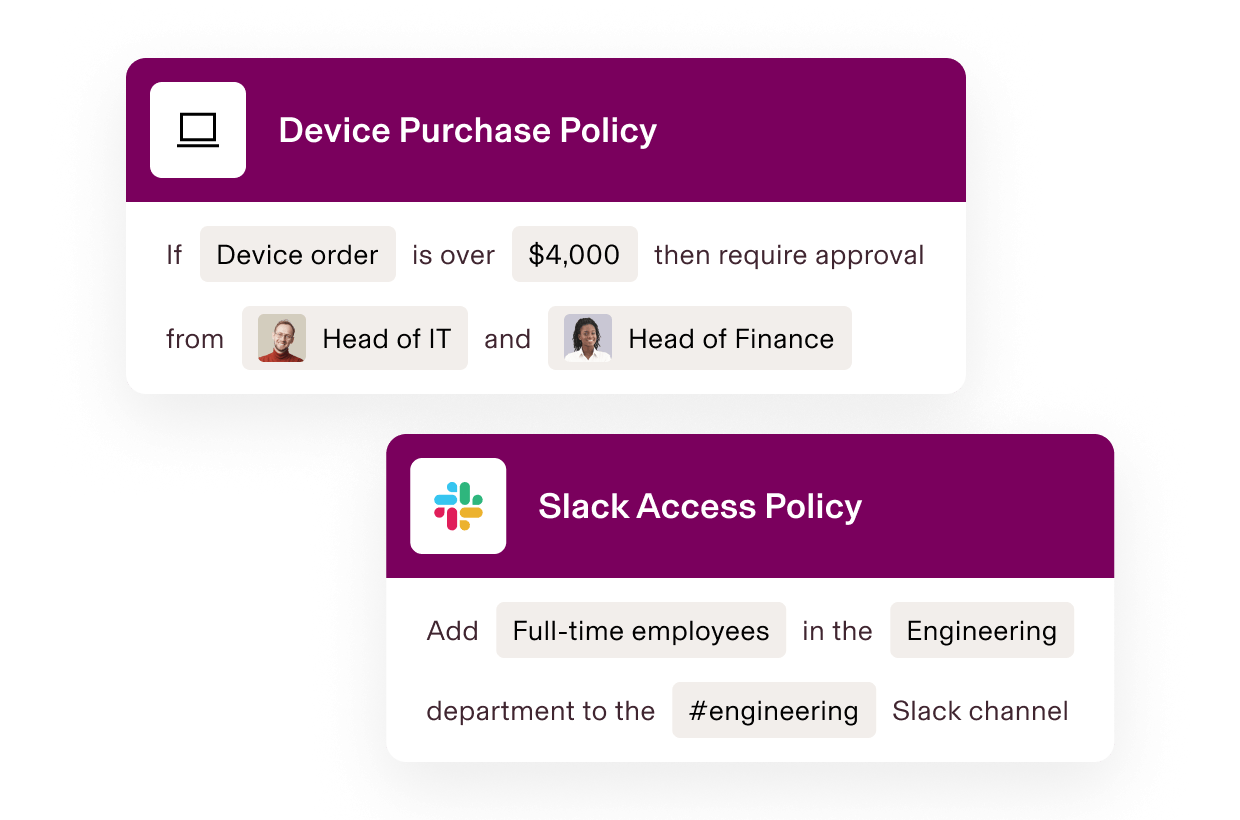

Politiques interapplications

Créez des politiques qui incluent toute votre pile technologique

Une politique déclenchée dans une section de Rippling peut appliquer des mesures dans une autre. Par exemple, vous pouvez créer un contrôle des accès en fonction des postes qui empêche les ingénieurs d’avoir accès à Jira s’ils n’ont pas terminé leur formation Infosec.

Conçu différemment

En savoir plus sur la plateforme RipplingAnalysez, automatisez et orchestrez n’importe quoi

La plupart des logiciels « tout-en-un » sont des systèmes acquis. Comme ces modules sont déconnectés, vos données d’entreprise le sont aussi. Rippling adopte une approche de plateforme et conçoit des produits à partir d’une source unique de vérité pour toutes les données d’entreprise concernant les employés. Cette source de données riche et souple donne accès à un ensemble puissant de capacités.

Plus de 600 intégrations avec vos applications préférées

“Lorsque nos clients me posent des questions sur la sécurité d’Appcues, notre processus d’accueil et d’intégration et de gestion des départs, je peux répondre avec confiance et conviction : la sécurité est automatisée.”

Sean Edwards

Directeur de la sécurité chez Appcues

“Rippling nous a permis d’obtenir notre rapport SOC 2 pour la première fois de manière incroyablement simple. Nous avons pu rapidement mettre en place et appliquer toutes les mesures de sécurité requises pour le SOC 2, et notre auditeur disposait d’un espace centralisé pour tout examiner, au lieu de six systèmes distincts.”

Nick Stanish

Ingénieur fondateur chez Reserv

“Auparavant, nous établissions une liste pour chaque nouvel employé avec 30 choses à faire. Grâce à Rippling, nous n’en avons plus besoin. Les employés ont moins de temps d’arrêt parce que mon technicien passe plus de temps à offrir du soutien technique et moins de temps à entrer manuellement les étapes d’accueil et d’intégration.”

Brian Cahill

Directeur des TI chez Frogslayer

FAQ

Qu’est-ce qu’une politique?

Une politique est un ensemble de principes ou de règles qui orientent les décisions et produisent des résultats rationnels. Elle est souvent créée et communiquée pour assurer la conformité et la compréhension dans une organisation. Les politiques peuvent couvrir divers domaines comme la sécurité de l’information, la conduite des employés et les procédures de l’entreprise.

Qu’est-ce que la mise en œuvre des politiques d’entreprise?

La mise en application de la politique de l’entreprise fait référence à la mise en œuvre et à la réglementation de règles ou de lignes directrices précises dans une organisation pour assurer la conformité et maintenir la sécurité. Cela peut comprendre la mise en application de politiques d’authentification, comme l’authentification multifactorielle (AMF), en particulier pour les entreprises à risque élevé, afin d’améliorer les mesures de sécurité. Il comprend également la gestion et la modification des paramètres d’authentification afin de les harmoniser avec les politiques de sécurité de l’entreprise.

Pourquoi les politiques d’entreprise sont-elles importantes?

Les politiques de l’entreprise sont importantes parce qu’elles établissent des lignes directrices et des normes claires pour divers processus, comme le recrutement, l’équité, la transparence et l’efficacité. Elles aident également à maintenir l’uniformité et l’équité des pratiques, ce qui est essentiel pour promouvoir une culture d’excellence et de perfectionnement professionnel. De plus, les politiques servent de contraintes ou de validations essentielles pour déterminer l’admissibilité à des exemptions particulières, rationaliser les processus et réduire au minimum les efforts.

Pouvez-vous donner des exemples de politique d’entreprise?

Parmi les exemples de politiques de sécurité de l’entreprise, mentionnons les politiques sur l’utilisation des appareils de l’entreprise, l’inscription et la désinscription des utilisateurs, les droits d’accès, l’accès externe, les examens d’accès, la politique de mot de passe et les responsabilités des utilisateurs. D’autres exemples comprennent les politiques sur les pare-feu, les antivirus, le filtrage des pourriels, l’installation et la numérisation de logiciels, la gestion des vulnérabilités, la formation de sensibilisation des utilisateurs et la gestion des incidents liés aux maliciels. De plus, il existe des politiques pour la gestion des appareils mobiles, qui comprennent la mise en œuvre de politiques sur la configuration des appareils, l’installation de logiciels autorisés et les mesures à distance comme le nettoyage des appareils.

Voir TI de Rippling en action

Voyez comment TI de Rippling peut vous aider à gérer les identités, les appareils et l’inventaire sur une seule plateforme.