Politiques

Appliquer et automatiser les politiques de sécurité à l’ensemble de votre organisation

Créez, déployez et appliquez facilement des politiques personnalisées sur l’ensemble des applications et des appareils.

Plus de 6 000 clients nous font confiance

Supergroupes

Appliquer automatiquement des politiques aux utilisateurs appropriés

Appliquez des politiques aux utilisateurs grâce à aux supergroupes, des listes dynamiques de membres que vous pouvez personnaliser à l’aide d’attributs tels que le service, la date de démarrage ou le statut de sécurité. Lorsque le collaborateur est muté ou change de rôle, ses politiques sont mises à jour automatiquement.

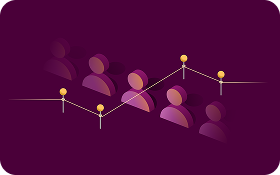

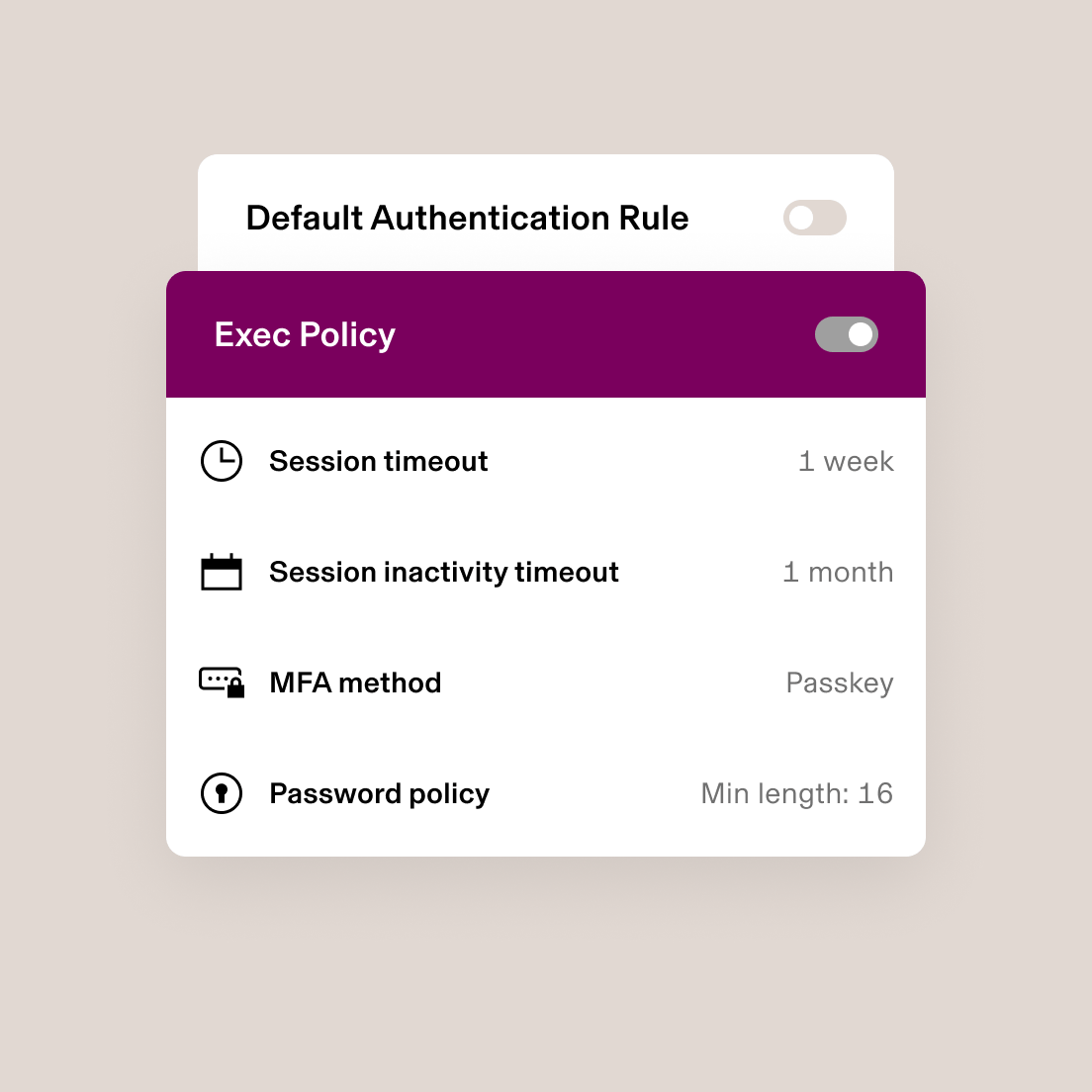

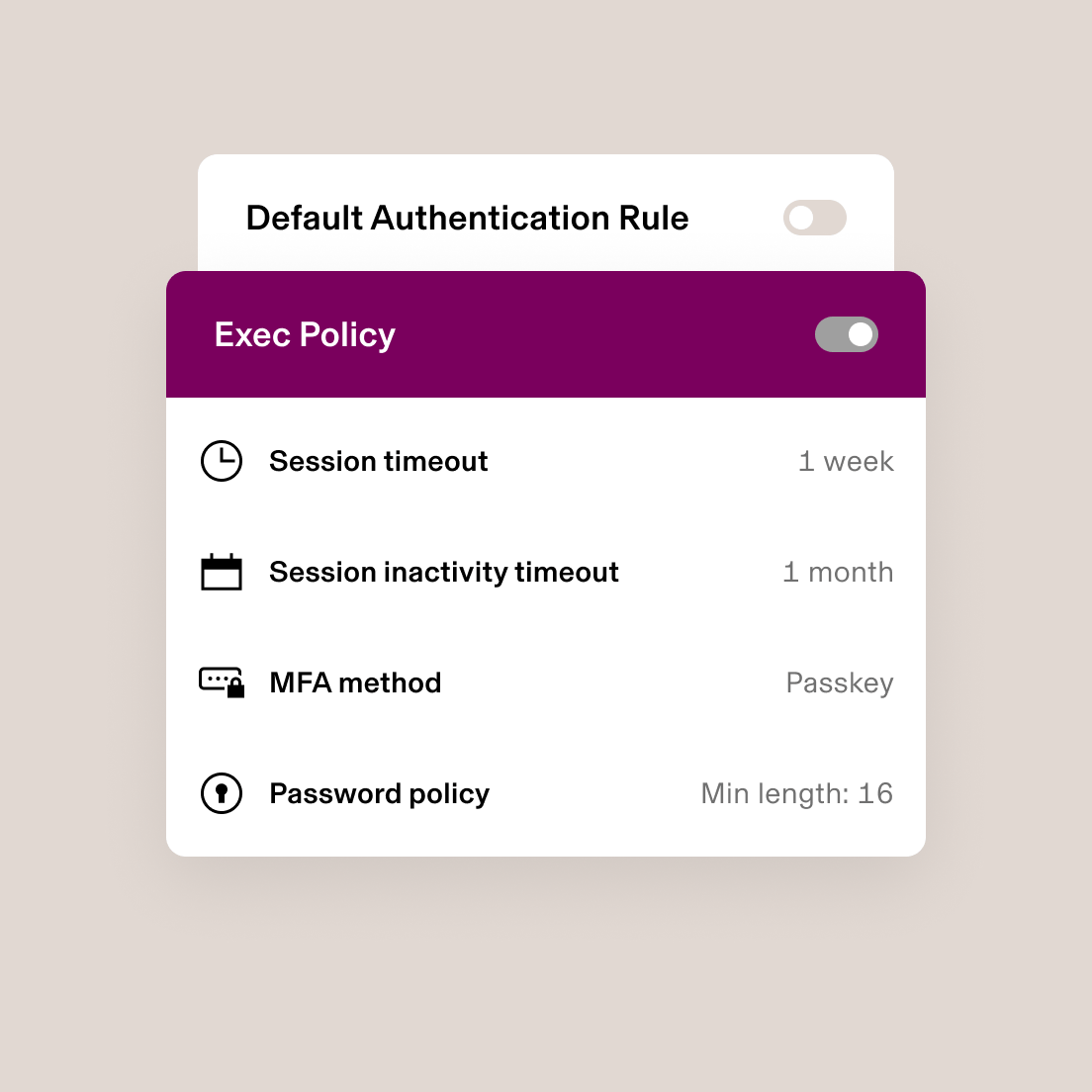

Création de politiques

Personnaliser les politiques pour respecter les exigences de conformité

Rippling facilite le respect des exigences de conformité et de sécurité en appliquant vos politiques de manière dynamique pour vous éviter d’avoir à gérer manuellement l’attribution de chaque politique.

Politiques d’accès

Politiques d’appareil

Politiques Zero Trust

Application des politiques

Personnaliser des politiques basées sur tout attribut

Ne laissez rien passer grâce à l’application automatique des politiques basées sur n’importe quel attribut, tel que le système d’exploitation de l’appareil, le rôle de l’utilisateur, l’emplacement, etc.

Politiques automatiques basées sur le rôle

Mettre à jour les accès automatiquement lorsque les rôles changent

Avec Rippling, les politiques appropriées sont appliquées automatiquement lorsqu’un utilisateur change de rôle ou de supergroupe. Vous n’avez rien à faire.

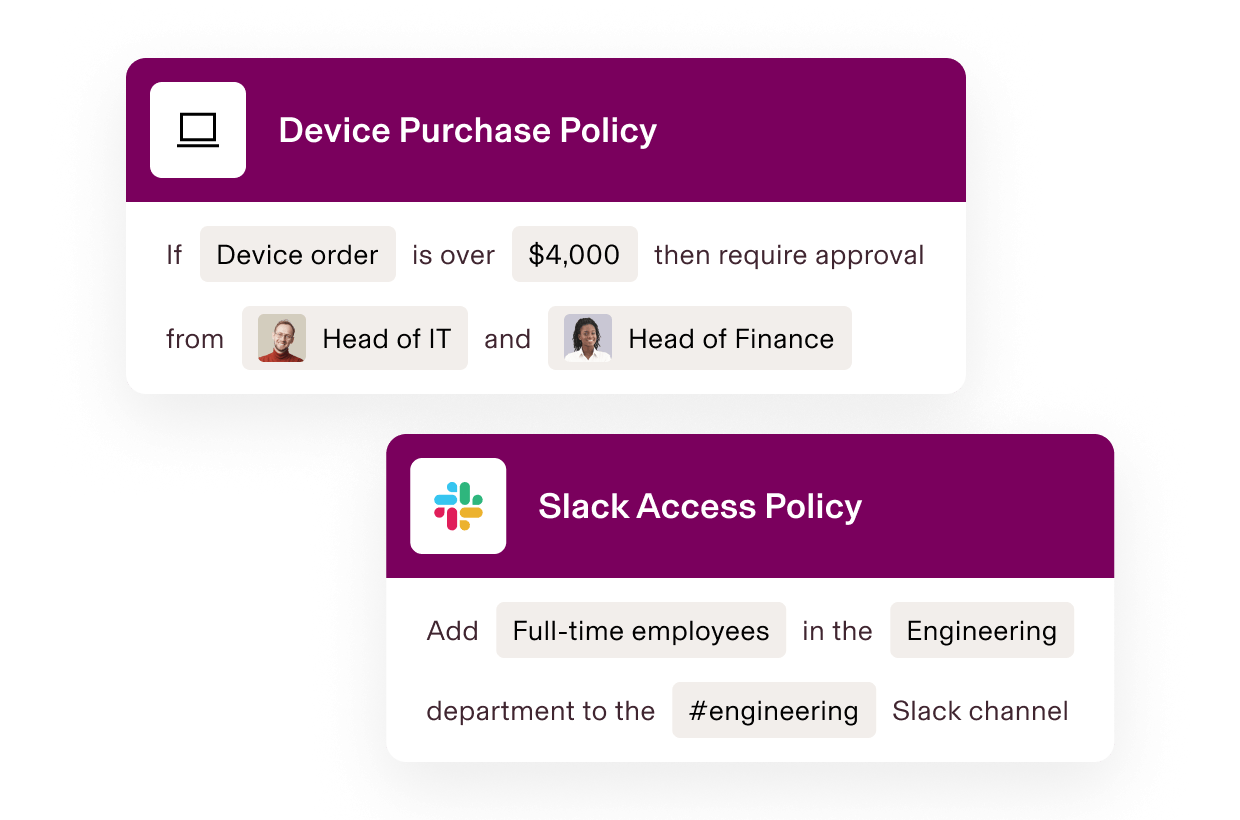

Politiques inter-applications

Créer des politiques qui s’appliquent à l’ensemble de votre pile technologique

Une politique déclenchée dans une application de Rippling peut entraîner des actions dans une autre. Par exemple, vous pouvez créer un contrôle d’accès basé sur les rôles qui empêche les ingénieurs d’accéder à Jira s’ils n’ont pas suivi la formation sur la sécurité des informations.

Une conception différente

En savoir plus sur la plateforme RipplingAnalysez, automatisez et orchestrez tout ce que vous souhaitez

Alors que la plupart des logiciels prétendument tout-en-un sont constitués de systèmes acquis, avec des modules déconnectés et des données cloisonnées, Rippling développe ses produits dans une seule et même plateforme à partir d’une source unique pour gérer toutes les données professionnelles en lien avec vos collaborateurs. Cette source de données complète et flexible délivre un ensemble de fonctionnalités particulièrement performantes.

Plus de 600 intégrations avec vos applications préférées

“Lorsque nos clients me posent des questions sur la sécurité d’Appcues et sur notre processus d’onboarding et d’offboarding, j’aime leur répondre simplement que tout est automatique.”

Sean Edwards

Chef de la Sécurité at Appcues

“Avec Rippling, obtenir notre premier rapport SOC 2 a été étonnamment simple. Nous avons pu configurer et mettre en place rapidement toutes les mesures de sécurité requises. Notre auditeur a pu les examiner dans un même espace unifié, sans se disperser dans six systèmes différents.”

Nick Stanish

Ingénieur-fondateur at Reserv

“Jusqu’ici, nous avions une liste de 30 tâches à faire pour chaque nouveau collaborateur. Avec Rippling, plus besoin de liste. Les temps d’arrêt des collaborateurs ont diminué, car mon technicien peut consacrer plus de temps au support technique qu’aux étapes d’onboarding manuelles.”

Brian Cahill

Directeur informatique at Frogslayer

Questions fréquentes

Qu’est-ce qu’une politique ?

Une politique est un ensemble de principes ou de règles qui guident les décisions et permettent d’atteindre des résultats rationnels. Elle est souvent documentée et diffusée pour garantir sa conformité et sa compréhension au sein d’une organisation. Les politiques peuvent couvrir divers domaines, tels que la sécurité des informations, la conduite des collaborateurs et les procédures d’entreprise.

En quoi consiste l’application des politiques d’entreprise ?

L’application des politiques d’entreprise fait référence à la mise en œuvre et à la régulation des règles ou directives spécifiques au sein d’une organisation pour garantir la conformité et assurer la sécurité. Elle peut inclure l’application de politiques d’authentification, telles que l’authentification multifacteur, notamment pour les entreprises à haut risque, afin de renforcer les mesures de sécurité. Elle implique également la gestion et la modification des paramètres d’authentification en fonction des politiques de sécurité d’entreprise.

Pourquoi les politiques d’entreprise ont-elles une telle importance ?

Les politiques d’entreprise sont importantes, car elles établissent des directives et des normes claires pour divers processus, tels que le recrutement, garantissant ainsi équité, transparence et efficacité. Elles permettent aussi de garantir la cohérence et l’équité dans les pratiques, essentielles pour promouvoir une culture de l’excellence et le développement de carrière. De plus, les politiques servent de limites ou de validations essentielles pour déterminer des exonérations spécifiques, rationaliser les processus et minimiser les efforts.

Quelques exemples de politique d’entreprise

Parmi les exemples de politiques de sécurité d’entreprise, citons les politiques sur l’utilisation des appareils de l’entreprise, l’enregistrement et l’annulation de l’enregistrement des utilisateurs, les droits d’accès, l’accès externe, les évaluations d’accès, les politiques de mot de passe et les responsabilités des utilisateurs. D’autres exemples incluent des politiques sur les pare-feu, les antivirus, le filtrage du spam, l’installation et la vérification des logiciels, la gestion des vulnérabilités, la formation des utilisateurs et la gestion des incidents liés aux logiciels malveillants. De plus, il existe des politiques pour la gestion des appareils mobiles qui impliquent la mise en œuvre de politiques sur la configuration des appareils, l’installation de logiciels autorisés et des actions à distance telles que l’effacement des données des appareils.

Voir Rippling IT en action

Découvrez comment Rippling IT vous aide à gérer votre identité, vos appareils et vos stocks sur une même plateforme.