Déployez et personnalisez des protocoles comme la confiance dans les appareils en seulement quelques minutes au lieu de plusieurs semaines, grâce aux logiciels IAM et MDM natifs de Rippling.

Déployez facilement le modèle Zero Trust

En quelques clics seulement, accordez aux bons utilisateurs le niveau d’accès approprié aux ressources de l’entreprise.

Mettre en place des mesures de sécurité avancées devient un jeu d’enfants

Facile à déployer et à personnaliser, Rippling vous aide à renforcer la sécurité sans entraver la productivité des collaborateurs grâce à des contrôles de sécurité optimisés.

Mettez facilement en œuvre des contrôles d’accès granulaires, une authentification multifacteur basée sur le rôle, la confiance dans les appareils et d’autres règles d’accès conditionnel afin de garantir la sécurité des utilisateurs et des appareils.

Appliquez des exigences de sécurité et des règles d’accès conditionnel précises, basées sur une combinaison d’attributs d’utilisateurs et d’appareils.

Respectez les normes de conformité telles que le SOC 2, le RGPD, etc., en vous assurant constamment que les utilisateurs disposent du niveau d’accès approprié au bon moment.

Voir Rippling IT en action

Découvrez comment Rippling IT vous aide à gérer votre identité, vos appareils et vos stocks sur une même plateforme.

Tous les outils informatiques dont vous avez besoin au même endroit

Contrôlez l’intégralité du parcours professionnel des utilisateurs dans un seul système grâce à des outils de gestion des identités, des appareils et des stocks entièrement intégrés, ainsi qu’à plus de 600 intégrations, y compris des intégrations SCIM et SAML personnalisées.

Analysez, automatisez et orchestrez tout ce que vous souhaitez

Alors que la plupart des logiciels prétendument tout-en-un sont constitués de systèmes acquis, avec des modules déconnectés et des données cloisonnées, Rippling développe ses produits dans une seule et même plateforme à partir d’une source unique pour gérer toutes les données professionnelles en lien avec vos collaborateurs. Cette source de données complète et flexible délivre un ensemble de fonctionnalités particulièrement performantes.

Questions fréquentes

Qu’est-ce qu’un appareil de confiance ?

Un appareil de confiance est un ordinateur qui possède un certificat valide émis par Rippling, associé à un rôle Rippling au sein de l’entreprise, et qui n’est ni expiré ni invalidé.

Comment garantissez-vous la confiance dans les appareils ?

Garantir la confiance dans les appareils implique un processus qui comprend plusieurs étapes.

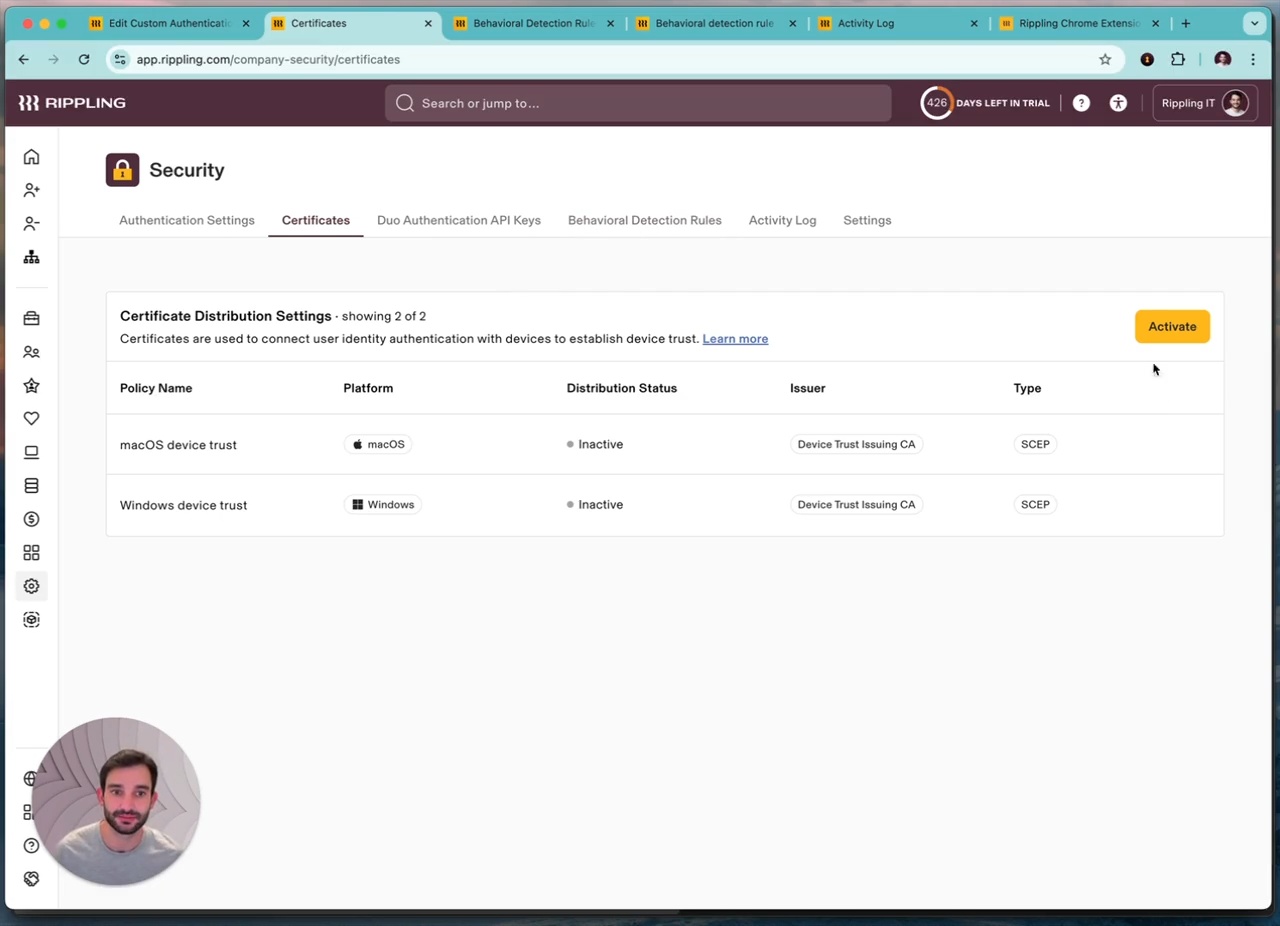

- Configuration unifiée des systèmes IAM et MDM : utilisez les systèmes intégrés de gestion des identités et des accès (IAM) et de gestion des appareils mobiles (MDM) de Rippling pour configurer l’approbation des appareils à partir d’une plateforme unique.

- Certificats basés sur le rôle : mettez en œuvre des certificats basés sur le rôle pour authentifier les appareils et les utilisateurs. Assurez-vous que les tentatives de connexion proviennent d’appareils gérés par Rippling.

- Ciblage détaillé : créez des politiques à l’aide de supergroupes et de règles de détection comportementale pour spécifier les utilisateurs et les applications tierces qui nécessitent la confiance des appareils.

- Évaluation juste à temps : utilisez l’évaluation juste à temps (JAT) pour examiner l’appareil au moment de l’accès plutôt que périodiquement.

- Gestion des certificats : gérez les certificats en arrière-plan pour préserver l’expérience utilisateur et minimiser la latence lors de l’authentification. Rippling agit en tant qu’autorité de certification et fournit une infrastructure à clé publique pour vous permettre d’évoluer sans frais de maintenance.

- Surveillance et création de rapports :surveillez le déploiement en affichant les détails de l’appareil, de l’utilisateur et du certificat dans les journaux d’activités et les rapports.

- Authentification résistante au phishing : protégez-vous des tentatives d’authentification issues d’attaques de phishing en vérifiant qu’elles proviennent d’appareils de confiance.

Quel est l’outil de confiance dans les appareils le plus efficace ?

Le meilleur outil de confiance dans les appareils est celui de Rippling. Il offre une configuration simplifiée, un ciblage granulaire et une visibilité totale. Avec une configuration minimale, les administrateurs IT peuvent ainsi facilement appliquer le protocole de confiance dans les appareils.

Pourquoi la confiance dans les appareils est-elle importante ?

La confiance dans les appareils est importante, car elle garantit que les collaborateurs utilisent des appareils gérés et attribués pour accéder à des applications tierces. Elle renforce la sécurité en vérifiant la conformité de chaque appareil et en réduisant le risque d’accès non autorisé.